Le scandale Prism a fait prendre conscience à bon nombre d'entre nous que la mise en ligne des données n'est pas toujours sûre, et que notre vie "privée" est sans doute plus transparente que nous le souhaiterions! Pour ne citer qu'eux, Apple (iCloud, mail, calendar), Google (mail, drive, calendar), Dropbox, et Evernote offrent des services gratuits (ou presque) et ont tous transmis des données à la demande de services de justice… Se passer de ces prestataires est devenu pour certains le garant de l'intégrité de leur vie privée. Aujourd'hui, je vous présente BitTorrent Sync, une application gratuite qui pourrait remplacer Dropbox pour de nombreux usages.

BitTorrent, ce mot qui rappelle le peer-to-peer, sulfureux s'il en est, et qui évoque des serveurs en Suède et les sévices d'Hadopi… Mais ce type de protocole permet avant tout l'échange de fichiers par blocs, entre plusieurs machines; contrairement à un téléchargement depuis un serveur, on parle ici de système décentralisé puisqu'il n'y a que des clients. Aujourd'hui, la société qui développe et promeut ce format propose aussi une application à la dropbox (mais décentralisée) pour synchroniser des dossiers entre plusieurs machines.

Le principe

Le fonctionnement de Sync (c'est plus court comme nom!) est expliqué en images (et en français!). En voici les étapes:

- Ajoutez un dossier à Sync

- Partagez le dossier

- Les appareils deviennent des pairs

- Les appareils déterminent ce qu’il faut synchroniser

- Les fichiers sont transférés directement entre les pairs

- Les dossiers restent synchronisés

La bonne nouvelle, c'est que votre ordinateur fera le plus gros du travail. Vous aurez seulement à suivre les étapes 1. et 2. pour partager un nouveau dossier. Ensuite, tout est automatique, grâce à une application qui vérifie la modification des fichiers dans les dossiers partagés.

En pratique

Première étape: télécharger et installer Sync. Il vous suffit de copier le fichier dans votre dossier Applications.

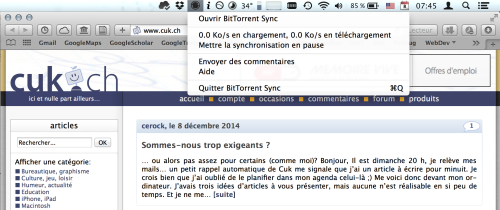

En ouvrant l'application, vous aurez une icône de plus dans la barre des menus. Le menu déroulant vous permet d'accéder à la fenêtre principale et de surveiller le transfert de données.

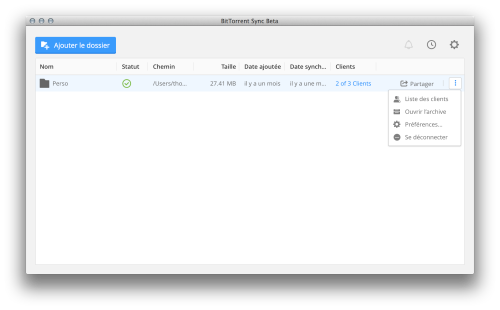

La fenêtre principale permet de gérer les dossiers partagés et d'en créer de nouveaux. Vous pouvez vérifier d'un coup d'oeil la taille et le nombre de clients pour chaque dossier. Vous pouvez aussi facilement accéder aux réglages de l'application et aux paramètres de chaque dossiers (liste détaillée des clients, gestion des clés de partage, etc).

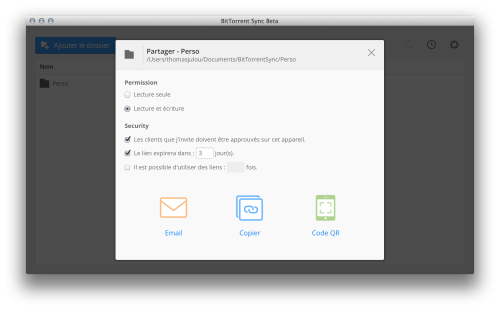

Pour partager un dossier avec un autre appareil (et donc selon votre choix avec un autre utilisateur), vous avez trois possibilités:

- envoyer un lien par email depuis l'application Sync

- copier le lien pour le transmettre aussi selon votre choix (tchat, sms, ou simplement le coller dans un navigateur ou une console)

- prendre en photo avec votre smartphone/tablette un code QR affiché sur l'écran de votre ordinateur.

Une fois que vous aurez validé la demande de partage, le dossier sera synchronisé sur les différents appareils.

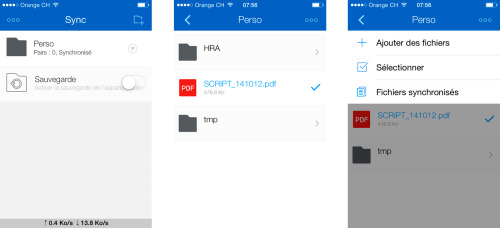

En mobilité

BitTorrent Sync propose des applications mobiles bien conçues. Toutes les fonctionnalités de la version desktop sont accessibles, on n'est pas dépaysé! Les fichiers peuvent être ouverts dans l'application de votre choix, et vous pouvez ajouter des images de votre pellicule dans votre dossier partagé.

légende

Comme expliqué plus haut, pour ajouter un dossier partagé depuis l'ordinateur, on prend simplement le code QR en photo.

Le code QR est flou… parce que la reconnaissance marche très bien et qu'il ne reste pas affiché longtemps à l'écran (pas facile comme capture!)

Et aussi

Comme vous le verrez sur la page de téléchargement, Sync est disponible sur la plupart des plateformes et pour la plupart des OS: windows, mac, unix, smartphones, tablettes (meme le kindle fire!) et NAS. Amis des Synology, vous le trouverez sur SynoCommunity.

En conclusion

Les plus: un système de partage et de synchronisation de fichiers (1) gratuit et sans limite de stockage, (2) avec une synchronisation rapide et fiable, et (3) très bien intégrés aux différents OS d'Apple.

Les moins: contrairement à Dropbox, (1) Sync ne propose pas de suivi de versions des fichiers. De plus, (2) la synchronisation entre clients peut créer plus de conflits lorsque les clients sont rarement connectés, et (3) le système n'est pas encore intégrés dans les autres applications iOS.

A noter que le risque de conflits de synchronisation peut être considérablement réduit en partageant le fichier avec un appareil connecté en permanence (ordinateur, NAS). Encore mieux car plus il y a de clients qui partagent un dossier, plus la synchronisation de ce dossier est rapide!

Si BitTorrent Sync est gratuit, son code n'est pas open source pour autant. Une controverse (expliquée en anglais ici) a éclaté récemment à propos de la qualité des méthodes de chiffrement utilisées. Bien que la légitimité des détracteurs ne soit pas du tout établie, aucune réponse de BitTorrent ne pourra convaincre tout à fait tant qu'ils ne permettront pas à des experts d'étudier et d'utiliser leur code. A ce titre, une alternative open source existe (Syncthing) mais elle est beaucoup plus récente et ne dispose par exemple pas de client iOS.

Dropbox… BitTorrent Sync, Syncthing… que choisir? Comme toujours, la réponse réside dans vos besoins spécifiques. Pour ma part, la comparaison aura eu le mérite de me faire réfléchir à la différence et sécurité (security) et vie privée (privacy). XKCD m'a définitivement convaincu que la sécurité des données est illusoire:

La sécurité d'un chiffrement expliquée par xkcd.com.

Même si un passionné de cryptographie pense que des malfrats reculeront devant un chiffrement complexe, la composante humaine du système reste vulnérable et il est souvent plus facile de "faire cracher" son mot de passe à une victime.

Alors que reste-t-il? La vie privée?

, le 09.12.2014 à 00:59

Pour info, Syncthing est devenu Pulse : https://ind.ie/pulse/

, le 09.12.2014 à 01:24

Il y a tout de meme une difference importante et essentielle entre un programme massif qui agit pratiquement aveuglement sur toutes les données qui transitent sur internet et une requête de justice qui respecte le droit. Insérer dans deux phrases qui se suivent les mots PRISM, vie privée et demande des services de justice, pour justifier un système est maladroit.

Autant il y a quelque chose d’effrayant et inquiétant a ce qu’un gouvernement puisse mettre sous surveillance, sans aucun contrôle et en dehors de tout cadre juridique des millions de gens sous excuse d’un concept aussi vague et fallacieux que « guerre contre le terrorisme ». Autant il est nécessaire de donner les moyens à la justice d’enquêter sur des personnes physiques ou morales; y compris au niveau numerique.

Par les temps qui courent, je trouve qu’on melange beaucoup trop les choses. Autant la surveillance massive exercée par les USA suite aux attentats du 9/11 est totalement disproportionnée, autant la volonté de tous les geeks de vouloir rendre Internet ou le transit de données totalement hors de tout controle me semble tout aussi disproportionné.

Bref, le sujet n’est pas complexe mais il a beaucoup de conséquences et je m’interroge très fortement sur deux philosophies. La première c’est la logique dans laquelle on est entré, c’est a dire l’adoption de mesures (chiffrement massif, clé monstrueuse, etc.) qui appelleront forcément a des contre mesures massives (backdoor, compromission des instances de régulation, etc.) mais sans aucune supervision démocratique (c’est a dire par des instances militaires et non civiles). Ou à l’inverse, accepter qu’une instance judiciaire qui est habilitée a le faire puisse accéder a nos données comme à nos lignes téléphoniques, nos maisons, nos voitures, etc dans un cadre juridique clair et compréhensible a toutes et tous.

Je le répète, on n’en prend pas le chemin mais on ne me fera jamais croire qu’une bande de geek arrivera à dépasser dun point de vue technologique des agences gouvernementales qui bénéficient de centaines de milliards de dollars…

T

, le 09.12.2014 à 01:57

Le problème, c’est le caractère complètement international de l’Internet. Surveiller une ligne téléphonique française par le gouvernement français, fastoche. Surveiller une ligne téléphonique par le gouvernement américain, faisable mais nettement moins fastoche. Surveiller mes données perso à moi, français, hébergées sur des serveurs en Suède, Pays-Bas, Pérou, Suisse… ça commence à être franchement rock’n roll tant sur le plan technique que réglementaire. Surtout réglementaire.

Et c’est cette absence de réglementation internationale (Est-ce heureux ? Malheureux ? Loin de moi l’idée et l’envie d’apporter une réponse.) qui pousse le monde numérique à l’anarchie. Ça, et le ras le bol d’être fliqué, réglementé partout tout le temps, dans le monde réel.

Le sujet n’est pas complexe, il est simplement impossible de réglementer efficacement internet dans les mêmes mesures que l’on flique le monde réel. C’est là toute la différence entre le réel et le virtuel.

, le 09.12.2014 à 07:54

Ne soyons pas naïfs, SVP. Une (petite) partie de la recherche de renseignements concerne effectivement des activités délictueuses, et pourrait certainement être mieux cadrée par la justice. Mais je ne crois pas que cette partie, sorte de guerre bruyante entre les bons gendarmes et les méchants terroristes ou délinquants soit le vrai problème. Car peu de gens dans le monde occidental sont finalement impliqués dans des activités délictueuses d’une certaine importance, susceptibles d’intéresser un gouvernement (étranger).

Il semble bien par contre que cette recherche de renseignements concerne de fait pour une part probablement importante sinon essentielle l’espionnage économique et stratégique. Et combien d’entre nous peuvent être intéressants, en travaillant par exemple dans une entreprise présente au niveau international ou oeuvrant dans un domaine stratégique ? Beaucoup plus que des terroristes en puissance, en tout cas.

Du coup, le paradigme s’inverse et l’on se retrouve devant une recherche délictueuse de renseignements à propos de gens à priori honnêtes. Et je ne pense pas que la justice ait quoi que ce soit à dire dans cette affaire, au contraire, elle est très certainement tenue bien à distance.

Du coup, la recherche de solutions permettant de se protéger de ce type d’intrusion prend toute sa valeur.

, le 09.12.2014 à 08:05

Ce fut exactement ma réaction à la lecture de ce billet. Et je ne vois pas très bien ce que les considérations de l’auteur ont à faire dans ce qui reste avant tout un tutoriel.

, le 09.12.2014 à 08:13

Je viens de tester entre mon Mac et un PC. Installation facile, fonctionnement immédiat.

, le 09.12.2014 à 08:16

Le Peer-to-Peer est en effet une alternative intéressante aux clouds divers.

Merci à Thomas pour cet excellent article, d’autant que les liens divers ouvrent plusieurs perspectives alternatives intéressantes.

Ce serait bien que les lecteurs de Cuk qui tenteront l’installation reviennent avec leur retour d’expérience.

Sait-on jamais…

—

Marc, l’Africain

, le 09.12.2014 à 08:20

Ah ! Notre bidouilleur de service s’y est collé ;-)

Merci Alain. Voilà donc un retour intéressant.

, le 09.12.2014 à 09:22

@ToTheEnd @Theophile

Je suis content que mon premier paragraphe vous ai fait réagir. Puisqu’il aura en effet fallu que je me penche sur des solutions alternatives comme BTSync pour réfléchir un peu à la différence entre sécurité et vie privée (comme je l’explique à la fin).

@Alain

Merci d’avoir partagé ton expérience sur la facilité d’utilisation.

Pour le reste, j’aimerais tellement avoir un avis aussi tranché que la plupart des commentateurs sur des questions qui restent pour moi compliquées! (du fait justement de l’imbrication des plans moraux, techniques, et réglementaires).

Mais rassurez vous, mes élucubrations maladroites n’auront plus court sur cuk.ch. Un nouveau job m’oblige à reconsidérer mes différentes activités: ceci était mon dernier billet (pour un moment au moins!)

, le 09.12.2014 à 09:34

D’après moi, en voyant ce qui se fait avec par exemple Stuxnet, DarkHotel ou plus récemment Regin, je vois mal en quoi ce genre de « solution » protège quoi que ce soit. Le noeud du problème c’est que toute les machines peuvent être compromises à la source et j’inclus le Mac dans cette affirmation.

Les problèmes sont simples mais c’est bien la portée et les conséquences d’une stratégie à large échelle qui pose problème et qui est complexe. Je pense tout simplement que quelque soit les mesures qu’un « utilisateur lambda » peut adopter, ça ne le met pas à l’abri d’une surveillance économique ou anti-terroriste…

T

, le 09.12.2014 à 10:38

@ thomas

Cela dit, ton tutoriel est très très bien, et je vais également essayer.

, le 09.12.2014 à 12:46

C’est bien ce qui me chagrine. Mais bon, on peut toujours essayer…

, le 09.12.2014 à 15:16

Oui, oui, on peut mais c’est comme d’installer une serrure dernier cri à une porte en sapin accrochée via deux gonds en étain… au rez de chaussée et avec des fenêtres du siècle dernier.

T

, le 09.12.2014 à 15:38

Deux choses que j’aime bien avec cette solution :

– on ne dépend pas d’une entreprise tiers,

– on ne choisit pas UN dossier dans lequel mettre les fichiers à synchroniser, on sélectionne les dossiers qu’on veut. Sans rien toucher à son organisation, sa hiérarchie, son arborescence. Et rien que pour ça, top.

, le 09.12.2014 à 17:09

Bonjour,

Perso, je préfère mon petit Synology avec option « cloud station ».

– Le client tourne sur MacOS, iOS, Windows et Android.

– C’est stocké chez moi

– Je le gère comme je veux

– Ça ne me coute rien (ou presque) de plus. J’ai 2x1To.

K

, le 09.12.2014 à 17:18

Je te suis totalement ! Mais reconnais dans ce cas que tu admets que les « agrégateurs » de Big data ont tout loisir d’analyser nos données ! Une fatalité contre laquelle on ne peut plus rien désormais :-(

, le 10.12.2014 à 06:08

Ton dernier billet? Ben zut alors! Parce que, du brossage de dents à la synchronisation, en passant par le réflexion écologique sur le nuage, j’aimais bien! Et le tout en osant poser des questions sans forcément vouloir y apporter des réponses définitives et tranchées…

« De réponses en questions j’ai surtout désappris » (Mannick)

Bonne continuation! Et j’espère voir de temps en temps ta signature sur un commentaire!

, le 10.12.2014 à 07:29

Oh ben moi, à ce niveau, je préfère la simplicité de Dropbox. Tant pis pour Prism et ce qui pourrait arriver.

Merci pour tes articles et à bientôt j’espère!

, le 10.12.2014 à 08:22

@François

A mon avis ça ne remplace pas forcément un système de synchronisation via le Cloud comme Dropbox. Mais par exemple pour transférer de gros dossiers que l’on a déjà sur son Mac ou son disque dur externe, cette solution évite un upload sur un service de cloud et ensuite un download par le destinataire. Et d’autre part le protocole utilisé est bien plus rapide pour ce type de gros fichier.

, le 10.12.2014 à 09:54

Si tu continues comme ça, dans 3 interventions je vais avouer que je suis croyant…

T

, le 10.12.2014 à 09:57

Hé hé ! On y arrive doucement ;-)

, le 10.12.2014 à 10:34

J’utilise ce logiciel depuis quelques temps. J’ai eu droit a un bug très pénible: les fichiers de mon MacBook air ne voulaient plus s’effacer. Ça s’est réglé avec la dernière version. Mais il fait se souvenir que le logiciel est encore en bêta.

A part ça, quand ça fonctionne, c’est très efficace.

Je l’utilise pour synchroniser mes fichiers entre le serveur de mon bureau et mon MacBook air, et sauvegarder le tout sur mon mini de la maison. Par contre je n’arrive pas utiliser la version mobile. Peut-être que mon dossier de base est trop gros?

, le 10.12.2014 à 11:43

Merci pour ce nouveau retour positif. Je vais peut-être m’y mettre…

, le 10.12.2014 à 12:45

J’attendrai une version finale pour ma part, mais le système a l’air intéressant, pour les gros fichiers en particulier. Pour le cloud et partage de fichiers, j’utilise Owncloud qui fonctionne bien et s’installe facilement sur un serveur.

, le 10.12.2014 à 14:05

Ah oui, sur le blog de bittorent on annonce la fin de la bêta pour bientôt, et une offre « pro » payante (mais pas trop chère si je me souviens bien).

Me réjouis ;-)

, le 10.12.2014 à 22:59

Merci pour ces réactions.

La diversité des commentaires semble montrer que ce genre d’outils vise plusieurs cibles plutôt qu’une…

@Mirou

Etonnant ce bug, ça fait un moment que je l’utilise sans problème! Enfin c’est réglé!

Pour la synchro mobile, tu pourrais essayer un dossier test de petite taille…

, le 11.12.2014 à 18:42

Un truc qui me fait vraiment hurler de rire, c’est le petit jeu auquel se livrent Goople et Aagle (à moins que ça ne soit le contraire) et le gouvernement tazu (directeur du FBI et autre ministre de la justice) en disant que oulala, keskon a tellement bien sécurisé nos services que même nous on y a pas accès du tout, et les autres de surenchérir que les pédonazi terroristes de tous bords sont bien à l’abri et que c’est terrrrrrrible que l’ail machin risque de tuer des enfants et autres billevesées…

Je n’ai aucune confiance dans la soit disant inviolabilité des systèmes informatiques et suis absolument certain que leurs fabricants ont les clés pour ouvrir n’importe quelle muraille inviolable… Yaka voir le Jailbreack, par exemple… deux ou trois barbus qui arrivent à faire ce que le FBI, la NSA et la CIA sont incapables ? niark niark niark (comment ça, ça n’a rien à voir ?).

z (mais c’est pour notre sécurité, je répêêêêêêêêête : dormons sur nos deux oreilles)

PS : Merci en tout cas de nous avoir fait découvrir ce service…

, le 13.12.2014 à 19:22

Pas tout à fait. Pulse est un fork autorisé de Syncthing, qui en diffère notamment par la licence (MIT pour Syncthing, GNU GPL pour Pulse).

Au vu de l’historique des modifications, Syncthing continue d’être très activement développé. Et compte tenu de sa licence, il y a plus de chance d’en voir une version sur iOS.

, le 14.12.2014 à 23:06

Intéressant.

Pour ceux qui cherchent un service de stockage Cloud sécurisé : voir Tresorit (tresorit.com)

Compatible : OS X, iOS, Windows, Windows Phone, Android, Blackberry.

Vos données encryptées sur vos devices avant de les transférer dans le Nuage.

Les serveurs de Tresorit sont en Europe – PAS AUX U.S. !!!!!

La société a son siège social en Suisse.

Allez vous faire votre opinion sur leur site Web !!!

Service sérieux : http://tresorit.com/about-us

, le 15.12.2014 à 14:10

Tu peux l’écrire en gras, en lettres 28 et mettre 12 points d’exclamation ça ne changera rien au problème. Les USA ou d’autres pays n’ont pas plus de difficultés à accéder à des systèmes quand ils sont situés en dehors de leur territoire ou juridiction.

T

, le 15.12.2014 à 17:09

Certes, mais la justice américaine ne peut pas demander qu’on lui fournisse les fichiers aussi facilement que si les serveurs étaient aux US.

Deuxio, comme j’ai écrit, tout est encrypté avant transmission sur le poste utilisateur. Donc, même s’ils ont les fichiers, sans les clés ils ne peuvent pas en faire grand chose – voir les Whitepaper dispo sur le site.

, le 15.12.2014 à 21:38

Le problème n’était justement pas de faire valoir l’équivalent d’une commission rogatoire… mais bien pour certaines branches gouvernementales (NSA, CIA, etc.) de faire comme elle voulait avec qui elle voulait sans demander d’accord préalable à un juge.

On en a déjà parlé plusieurs fois: ce stratagème ne sert à rien si ta machine est compromise… quand les clés de chiffrement de 1’024 bits ont été cassées, tout le monde s’est rué sur des 2’048 bits ou même 4’096 bits… mais c’est comme d’avoir une excellente serrure avec des fenêtres ouvertes.

Avec un outil comme Regin mais aussi comme des centaines d’autres moins sophistiqués, il est possible d’avoir accès à tout ce que tu tapes sur ton clavier et là, ça ne sert à rien d’encrypter les données.

Et puis c’est une chose d’avoir une machine classique avec un système standard qui peut casser une clé de 1’024 bits en une centaine d’heures… la même machine mettrait probablement quelques milliers d’années pour casser une clé de 2’048 bits. Mais quid d’une organisation avec un budget de 100 millions de dollars ou plus avec des centaines d’ingénieurs hardware et software?

Bref, il n’y a pas de « solution sérieuse » mais des stratégies proportionnelles aux données qu’on souhaite garder hors d’atteinte. Mais que ce soit clair, je ne pense pas que crypter ses données soit une garantie quelconque de confidentialité vis à vis d’organisations non commerciales….

T

, le 16.12.2014 à 07:22

L’unité de compte, ce ne serait pas plutôt le milliard de dollars ?

Je me demande si ce n’est pas au contraire le moyen d’attirer l’attention. « Tiens, des données cryptées ! Ce Monsieur aurait-il des choses à cacher ? Ne serait-ce pas en rapport avec une activité terroriste ? » Et Hop ! la machine se met en route, que ce soit légal ou pas et on se retrouve sous l’œil inquisiteur de Big Brother !

Quant à l’inaccessibilité des données qui sont stockées dans les Data Centers situés hors des U.S.A., je n’en crois pas un mot…

Nous vivons définitivement dans le Village Global annoncé par McLuhan.

, le 16.12.2014 à 09:45

Le budget total de ces agences gouvernementales est bien évidemment en milliards de dollars, même en dizaines.

Mais à l’image de Microsoft, ce n’est pas parce qu’on a des milliards de dollars dans le R&D qu’on sort des bons produits.

Pour le projet Stuxnet, les experts estiment qu’il a suffit d’une équipe de 10 à 15 personnes pendant 2 ans… on est définitivement dans des millions de dollars et pas milliards.

Si pour une action IRL il faut des centaines d’agents à travers le monde via des dizaines de bases et des milliers d’informateurs, pour coordonner une action informatique, quelques personnes talentueuses suffisent.

T